-

Gehen Sie zu LAN -> IP-Konfiguration -> Schnittstellen -> <en1-0>

.

.

Konfiguration des VPN-Gateways |

Das VPN-Gateway wird in unserem Beispiel mit der IP-Adresse 192.168.0.30 betrieben. Um dem bintec Secure IPSec Client™ eine IP-Adresse aus diesem Netzwerkbereich zuweisen zu können muss die Option Proxy ARP aktiviert werden.

Gehen Sie dazu in folgendes Menü:

Gehen Sie zu

LAN -> IP-Konfiguration -> Schnittstellen -> <en1-0>

.

.

LAN -> IP-Konfiguration -> Schnittstellen -> <en1-0>

Relevante Felder im Menü Schnittstellen

| Feld | Beschreibung |

|---|---|

| IP-Adresse / Netzmaske | Fügen Sie mit Hinzufügen einen neuen Adresseintrag hinzu und geben Sie die IP-Adresse und die entsprechende Netzmaske der Schnittstelle ein. |

| Proxy ARP | Aktivieren Sie die Option Proxy ARP. |

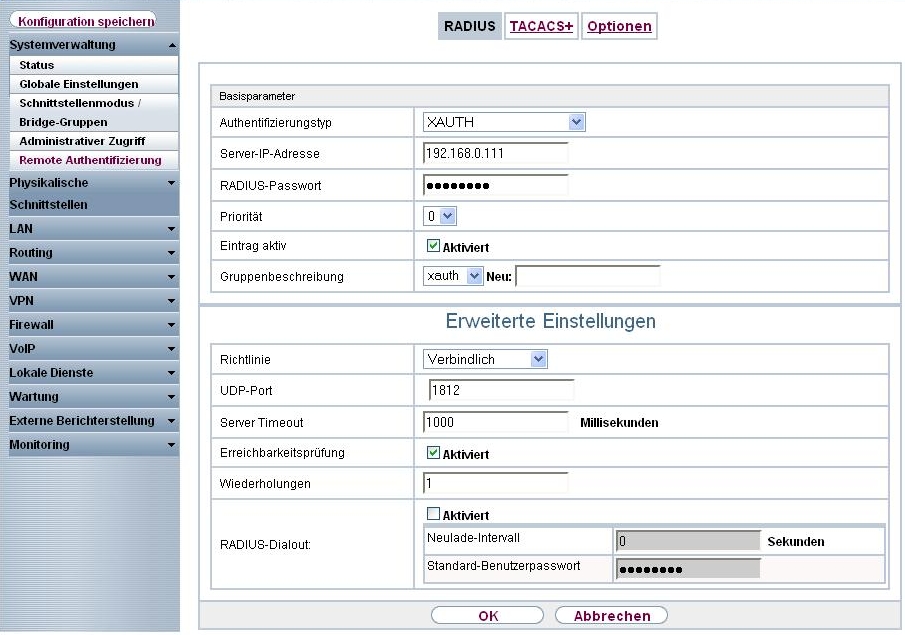

Mit den Einstellungen im Menü

RADIUS wird die erweiterte IPSec-Authentifizierung (XAuth) mit dem RADIUS-Server des

KOBIL SecOVID™ Servers aktiviert. Es ist notwendig den Authentifizierungstyp auf

den Wert

XAUTH

zu setzen sowie die IP-Adresse des

KOBIL SecOVID™ Servers zu hinterlegen. Die Kommunikation mit dem RADIUS-Server wird

mit einem Passwort geschützt. Bitte verwenden Sie hier das am SecOVID Server hinterlegte RADIUS-Passwort

(Konfigurationsdatei

\etc\SecOVID\clients).

Gehen Sie zu Systemverwaltung -> Remote Authentifizierung -> RADIUS.

Systemverwaltung -> Remote Authentifizierung -> RADIUS

| Feld | Beschreibung |

|---|---|

| Authentifizierungstyp | Wählen Sie den Authentifizierungstyp XAUTH aus. |

| Server-IP-Adresse | Geben Sie die Server-IP-Adresse des KOBIL SecOVID™ Servers ein. |

| RADIUS-Passwort | Geben Sie das für die Kommunikation zwischen RADIUS-Server und Ihrem Gerät gemeinsam genutzte Passwort ein, hier z. B. radius_PWD . |

|

Gruppenbeschreibung |

Definieren Sie eine neue RADIUS-Gruppenbeschreibung bzw. weisen Sie den neuen RADIUS-Eintrag einer schon definierten Gruppe zu. Die konfigurierten RADIUS-Server einer Gruppe werden gemäß der Priorität und der Richtlinie abgefragt. Mögliche Werte:

|

Im Menü IP Pools wird ein IP-Adress-Pool spezifiziert aus dem allen VPN-Clients beim Aufbau des Tunnels eine Adresse zugewiesen wird. In unserem Beispiel wird ein Bereich aus dem lokalen Netzwerk gewählt z. B. 192.168.0.150 bis 192.168.0.180 .

Gehen Sie zu VPN -> IPSec -> IP Pools -> Hinzufügen.

VPN -> IPSec -> IP Pools -> Hinzufügen

Relevante Felder im Menü IP Pools

| Feld | Bedeutung |

|---|---|

| IP-Poolname | Geben Sie die Bezeichnung des IP Pools ein. |

| IP-Poolbereich |

Geben Sie im ersten Feld die erste IP-Adresse aus dem lokalen Netzwerk ein. Geben Sie im zweiten Feld die letzte IP-Adresse aus dem lokalen Netzwerk ein. |

Für die Erweiterte IPSec-Authentifizierung (XAuth) soll ein RADIUS-Server verwendet werden. Die hierfür notwendigen Einstellungen werden im Menü XAUTH-Profile vorgenommen.

Gehen Sie zu VPN -> IPSec -> XAUTH-Profile -> Neu.

VPN -> IPSec -> XAUTH-Profile -> Neu

Relevante Felder im Menü XAUTH-Profile

| Feld | Bedeutung |

|---|---|

| Beschreibung | Geben Sie eine Beschreibung für die IPSec-Authentifizierung ein, z. B. radius . |

| Rolle | Wählen Sie hier Server aus. |

| Modus | Bei Modus wählen Sie RADIUS aus. |

| RADIUS-Server Gruppen-ID | Wählen Sie den RADIUS-Server xauth aus. |

Im Menü IPSec-Peers wird eine Multiuser VPN-Verbindung angelegt die den Verbindungsaufbau mehrerer bintec Secure IPSec Clients™ ermöglicht. Wenn die Multiuser VPN IPsec-Verbindung mit Preshared-Keys Authentifiziert werden soll, wird auf allen bintec Secure IPsec Clients™ der gleiche Preshared-Key verwendet. Bei den Multiuser VPN-Verbindungen wird im Feld Peer ID keine ID-Information hinterlegt.

Wählen Sie die Schaltfläche Neu, um den IPSec-Peer einzurichten.

Gehen Sie zu

VPN -> IPSec -> IPSec-Peers ->

.

.

VPN -> IPSec -> IPSec-Peers ->

| Feld | Bedeutung |

|---|---|

| Administrativer Status | Stellen Sie den Administrativen Status auf Aktiv. Der Peer steht nach dem Speichern der Konfiguration sofort für den Aufbau eines Tunnels zur Verfügung. |

| Beschreibung | Geben Sie eine Beschreibung des Peers ein, die diesen identifiziert. |

| Peer-ID | Wählen Sie den ID-Typ aus.

Mögliche ID-Typen:

|

| Preshared Key | Bei Preshared Key geben Sie das mit dem Peer vereinbarte Passwort ein. |

| IP-Adressenvergabe |

Wählen Sie den Konfigurationsmodus der Schnittstelle aus. Bei Auswahl der Option IKE-Konfigurationsmodus wählen Sie eine IP-Adresse aus dem konfigurierten IP-Pool aus. |

| IP-Zuordnungspool | Wählen Sie einen im Menü VPN -> IP Pools konfigurierten IP-Pool aus. Falls hier noch kein IP-Pool konfiguriert wurde, erscheint in diesem Feld die Meldung Noch nicht definiert . |

| Lokale IP-Adresse | Geben Sie die WAN IP-Adresse Ihrer IPSec-Verbindung an. Es kann die gleiche IP-Adresse sein, die als LAN IP-Adresse an Ihrem Router konfiguriert ist. |

Das Menü Erweiterte Einstellungen besteht aus folgenden Feldern:

Relevante Felder im Menü Erweiterte Einstellungen

| Feld | Bedeutung |

|---|---|

| Phase-1-Profil | Mit Auswahl von Keines (Standardprofil verwenden) wird das in Phase-1-Profile als Standard markiertes Profil verwendet. |

| Phase-2-Profil | Mit Auswahl von Keines (Standardprofil verwenden) wird das in Phase-2-Profile als Standard markiertes Profil verwendet. |

| XAUTH-Profil | Wählen Sie hier ein konfiguriertes XAUTH-Profil (z. B. radius ) aus. |

| Startmodus | Hier können Sie auswählen, wie der Peer in den aktiven Zustand versetzt werden soll. Mit Auswahl von Auf Anforderung wird der Peer durch einen Trigger in den aktiven Zustand versetzt. |

| Überprüfung der Rückroute | Hier wird festgelegt, ob für die Schnittstelle zum Verbindungspartner eine Überprüfung der Rückroute aktiviert werden soll. |

| Proxy ARP |

Stellen Sie Proxy ARP auf Aktiv oder Ruhend . Ihr Gerät beantwortet einen ARP-Request nur, wenn der Status der Verbindung zum IPSec Peer aktiv oder ruhend ist. Bei ruhend beantwortet Ihr Gerät lediglich den ARP-Request, der Verbindungsaufbau erfolgt erst, wenn jemand tatsächlich die Route nutzen will. |

| Modus | Stellen Sie den Modus des IPSec-Callback auf Inaktiv . Das lokale Gerät reagiert weder auf eingehende ISDN-Rufe noch initiiert es ISDN-Rufe zum entfernten Gerät. |

Im Menü

Phase-1-Profile wird der Aggressive Modus aktiviert und der

Lokaler ID-Wert des VPN-Gateways gesetzt. Klicken Sie auf das

-Symbol, um vorhanden Einträge zu bearbeiten. Wählen Sie

die Schaltfläche

Neu, um neue Profile hinzuzufügen.

-Symbol, um vorhanden Einträge zu bearbeiten. Wählen Sie

die Schaltfläche

Neu, um neue Profile hinzuzufügen.

Gehen Sie zu

VPN -> IPSec -> Phase-1-Profile -> Bearbeiten

.

.

VPN -> IPSec -> Phase-1-Profile -> Bearbeiten

Relevante Felder im Menü Phase-1-Profile

| Feld | Bedeutung |

|---|---|

| Modus |

Wählen Sie den Phase-1-Modus Aggressiv aus. Der Aggressive Modus ist erforderlich, falls einer der Peers keine statische IP-Adresse hat und Preshared Keys für die Authentifizierung genutzt werden; er erfordert nur drei Meldungen für die Einrichtung eines sicheren Kanals. |

| Lokaler ID-Wert | Geben Sie die ID des VPN-Gateways ein, z. B. vpngateway.bintec-elmeg.com |

Die Einstellungen im Menü

VPN -> IPSec -> Phase-2-Profile -> Bearbeiten

können unverändert übernommen werden.

können unverändert übernommen werden.

VPN -> IPSec -> Phase-2-Profile -> Bearbeiten

| Copyright© Version 01/2020 bintec elmeg GmbH |