Assistenten -> Internet -> Internetverbindungen -> Neu -> Weiter

Konfiguration des Gateways in der Filiale |

Der Internetzugang des Filial-Gateways kann mit Hilfe des Assistenten eingerichtet werden.

Gehen Sie zu Assistenten -> Internet -> Internetverbindungen -> Neu.

Wählen Sie bei Verbindungstyp Internes ADSL-Modem aus.

Klicken Sie auf Weiter um eine neue Internetverbindung zu konfigurieren.

Geben Sie die erforderlichen Daten für die Verbindung ein.

Assistenten -> Internet -> Internetverbindungen -> Neu -> Weiter

Gehen Sie folgendermaßen vor, um einen Internetzugang zu konfigurieren:

Bei Beschreibung tragen Sie z. B. PPPoE1 ein.

Bei Typ wählen Sie Benutzerdefiniert über PPPoE (PPP über Ethernet) aus.

Bei Benutzername geben Sie den Namen ein, welches Sie von Ihrem Provider erhalten haben z. B. ADSL-Benutzername .

Geben Sie das Passwort ein, welches Sie von Ihrem Provider erhalten haben, z. B. test12345 .

Aktivieren Sie die Option Immer aktiv.

Bestätigen Sie Ihre Angaben mit OK.

Die beiden IPSec-Peers am Gateway der Filiale müssen unterschiedliche Lokale IPSec-ID's verwenden. Legen Sie vor dem Konfigurieren der eigentlichen IPSec-Peers die zwei Phase-1-Profile an.

Gehen Sie zu VPN -> IPSec -> Phase-1-Profile -> Neu.

VPN -> IPSec -> Phase-1-Profile -> Neu

Gehen Sie folgendermaßen vor.

Bei Beschreibung geben Sie dem Phase-1-Profile einen eindeutigen Namen z. B. Filiale1_Peer1 .

Bei Proposals wird eine Kombination aus Verschlüsselungs- und Authentifizierungsalgorithmus gewählt z. B. AES / SHA1 . Diesere Einstellung muss mit der des Zentralen Gateways übereinstimmen.

Wählen Sie die DH-Gruppe (Diffie-Hellmann-Gruppe) die bei der Schlüsselberechnung für den Aufbau der IPSec Phase-1 verwendet werden soll. Diese Einstellung muss mit der des Zentralen Gateways übereinstimmen, z. B. DH-Gruppe 2 (1024 Bit) .

Bei Lebensdauer wird die Gültigkeit der berechneten Schlüssel festgelegt. Hier kann der Standardwert von 14400 Sekunden übernommen werden. Diese Einstelung sollte mit der des Zentralen Gateways übereinstimmen.

In unserem Beispiel werden die VPN IPSec-Tunnel über die Authentifizierungsmethode Preshared Keys authentifiziert. Hierzu wird bei der IPSec-Peer-Konfiguration ein gemeinsames Passwort vergeben.

Da in diesem Konfigurationsbeispiel Internetzugänge mit dynamischen Adressen und zur IPSec-Authentifizierung Preshared Keys verwendet werden, muss der Modus auf Aggressiv gesetzt werden. Diese Einstellung muss mit dem Gateway der Zentrale übereinstimmen.

Der Lokaler ID-Type gibt die Art des Lokalen ID-Werts an. In unserem Beispiel wird eine Lokale ID des Typs E-Mail-Adresse verwendet.

Der Lokaler ID-Wert muss eindeutig sein und mit der Option Peer-ID am Gateway der Zentrale übereinstimmen. Für das Phase-1-Profil der ersten IPSec Verbindung wird in diesem Beispiel Filiale1_Peer1@bintec-elmeg.com verwendet.

Bestätigen Sie Ihre Angaben mit OK.

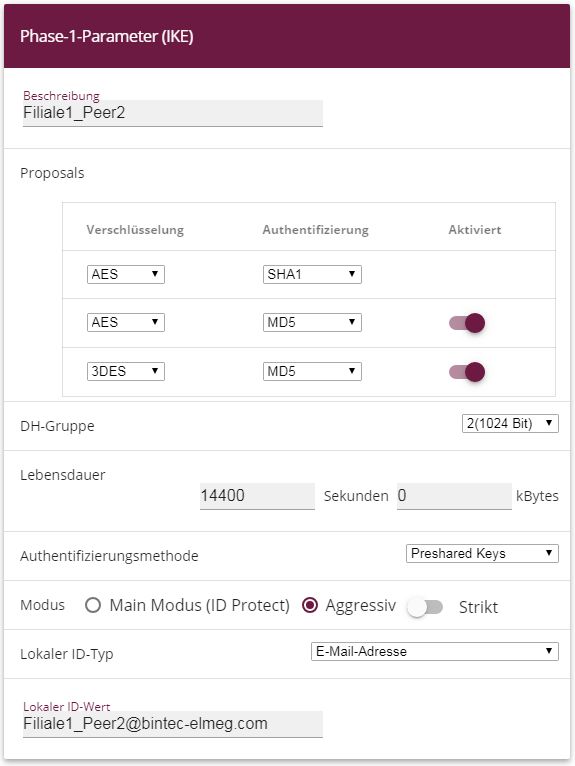

Das zweite IPsec Phase-1-Profil kann mit Ausnahme der Beschreibung und des Lokalen-ID-Werts identisch angelegt weden.

Konfigurieren Sie das zweite IPsec Phase-1-Profil analog zur Konfiguration des ersten Profils.

Gehen Sie zu VPN -> IPSec -> Phase-1-Profile -> Neu.

VPN -> IPSec -> Phase-1-Profile -> Neu

Gehen Sie folgendermaßen vor.

Bei Beschreibung geben Sie dem Phase-1-Profile einen eindeutigen Namen z. B. Filiale1_Peer2 .

Bei Proposals wird eine Kombination aus Verschlüsselungs- und Authentifizierungsalgorithmus gewählt z. B. AES / SHA1 . Diesere Einstellung muss mit der des Zentralen Gateways übereinstimmen.

Wählen Sie die DH-Gruppe (Diffie-Hellmann-Gruppe) die bei der Schlüsselberechnung für den Aufbau der IPSec Phase-1 verwendet werden soll. Diese Einstellung muss mit der des Zentralen Gateways übereinstimmen, z. B. DH-Gruppe 2 (1024 Bit) .

Bei Lebensdauer wird die Gültigkeit der berechneten Schlüssel festgelegt. Hier kann der Standardwert von 14400 Sekunden übernommen werden. Diese Einstelung sollte mit der des Zentralen Gateways übereinstimmen.

In unserem Beispiel werden die VPN IPSec-Tunnel über die Authentifizierungsmethode Preshared Keys authentifiziert. Hierzu wird bei der IPSec-Peer-Konfiguration ein gemeinsames Passwort vergeben.

Da in diesem Konfigurationsbeispiel Internetzugänge mit dynamischen Adressen und zur IPSec-Authentifizierung Preshared Keys verwendet werden, muss der Modus auf Aggressiv gesetzt werden. Diese Einstellung muss mit dem Gateway der Zentrale übereinstimmen.

Der Lokaler ID-Type gibt die Art des Lokalen ID-Werts an. In unserem Beispiel wird eine Lokale ID des Typs E-Mail-Adresse verwendet.

Der Lokaler ID-Wert muss eindeutig sein und mit der Option Peer-ID am Gateway der Zentrale übereinstimmen. Für das Phase-1-Profil der ersten IPSec Verbindung wird in diesem Beispiel Filiale1_Peer2@bintec-elmeg.com verwendet.

Bestätigen Sie Ihre Angaben mit OK.

In der Übersicht der IPSec Phase-1-Profile werden anschließend zwei Einträge für die zu konfigurierenden IPSec-Verbindungen angezeigt

Gehen Sie zu VPN -> IPSec -> Phase-1-Profile.

VPN -> IPSec -> Phase-1-Profile

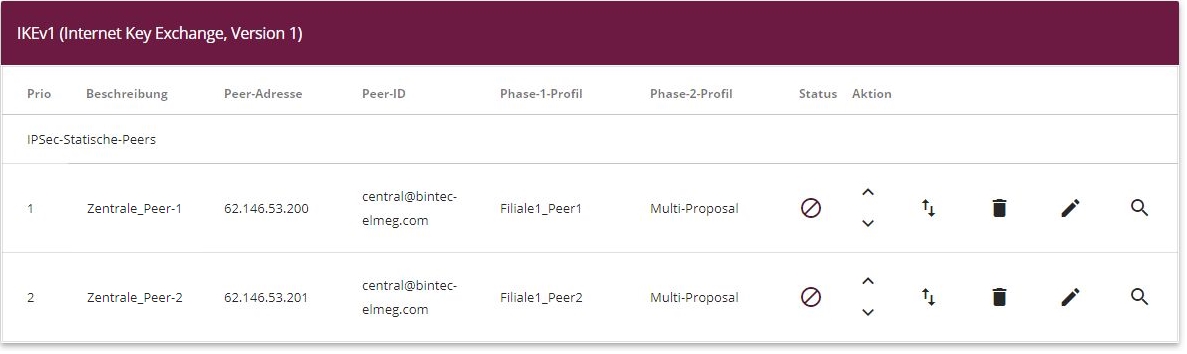

Nun werden zwei IPSec-Verbindungen zur Anbindung der Zentrale hinzugefügt.

Gehen Sie zu VPN -> IPSec -> IPSec-Peers -> Neu.

VPN -> IPSec -> IPSec-Peers -> Neu

Gehen Sie folgendermaßen vor um eine neue Verbindung hinzuzufügen:

Stellen Sie den Administrativer Status auf Aktiv . Der Peer steht nach dem Speichern der Konfiguration sofort für den Aufbau eines Tunnels zur Verfügung.

Bei Beschreibung geben Sie eine Beschreibung des Peers, die diesen identifiziert ein, z. B. Zentrale_Peer-1 .

Bei Peer-Adresse geben Sie die statische IP Addresse oder den Host-Namen ein, mit dem der erste Internetzugang des Gateways der Zentrale erreichbar ist. In unserem Beispiel ist das die statische IP-Adresse 62.146.53.200 .

Die Peer-ID muss mit dem Lokalen ID-Wert des Gateways der Zentrale übereinstimmen. In diesem Beispiel wird der Typ E-Mail-Adresse und der ID-Wert central@bintec-elmeg.com verwendet.

Bei IKE (Internet Key Exchange) wählen Sie die Version des Internet Key Exchange Protokolls. In diesem Scenario muss IKEv1 verwendet werden.

Im Preshared Key tragen Sie ein Passwort für die verschlüsselte Verbindung, z. B. test12345 ein.

Für IPv4-Adressvergabe wählen Sie den Konfigurationsmodus Statisch aus.

Wählen Sie aus, ob die Route zu diesem IPSec-Peer als Standard-Route festgelegt wird. In diesem Scenario wird die Option Standardroute nicht gesetzt.

Die Lokale IP-Adresse ist die IP-Adresse welche an die Tunnel-Schnittstelle gebunden wird, hier z. B. 1.0.0.2 . Hier wird eine Adresse aus einem bisher nicht verwendeten Netzwerk verwendet. Mit dieser Adresse wird der VPN IPsec-Tunnel überwacht.

Als Routeneintrag wird die IP-Adresse / Netzmaske das Zielnetzwerk definiert. Falls weitere Zielnetzwerke über den Tunnel geroutet werden sollen, können diese mit Hinzufügen hinzugefügt werden.

In unserem Beispiel sind zwei Routingeinträge notwendig.

Tragen Sie die IP-Adresse ein, welche am Gateway der Zentrale als lokale IP-Adresse der Tunnel-Schnittstelle verwendet wird z. B. 1.0.0.1 . Für das Netzwerk der Zentrale, in diesem Beispiel 192.168.0.0/24 , muss auch ein Routing-Eintrag angelegt werden.

Als Phase-1-Profil muss das bereits angelegte IPSec Phase-1-Profile ausgewählt werden, welches für den ersten VPN IPSec-Tunnel angelegt wurde, z. B. Filiale1_Peer1 .

Als Phase-2-Profil wird das Standard Phase-2-Profil verwendet welches automatisch generiert wurde, hier das *Multi-Proposal .

Das XAUTH-Profil wird in diesem Scenario nicht verwendet.

Anzahl erlaubter Verbindungen kann auf dem Standartwert Ein Benutzer belassen werden.

Da die VPN IPSec-Verbindungen immer vom Gateway der Filiale zum Gateway der Zentrale aufgebaut werden, muss hier der Startmodus auf Immer aktiv gesetzt werden.

Belassen Sie die restlichen Einstellungen und bestätigen Sie mit OK.

Nach der Konfiguration der ersten VPN IPSec-Verbindung zur Anbindung der Zentrale kann nun der zweite VPN IPSec-Tunnel angelegt werden.

Gehen Sie zu VPN -> IPSec -> IPSec-Peers -> Neu.

VPN -> IPSec -> IPSec-Peers -> Neu

Gehen Sie folgendermaßen vor um eine neue Verbindung hinzuzufügen:

Stellen Sie den Administrativer Status auf Aktiv . Der Peer steht nach dem Speichern der Konfiguration sofort für den Aufbau eines Tunnels zur Verfügung.

Bei Beschreibung geben Sie eine Beschreibung des Peers, die diesen identifiziert ein, z. B. Zentrale_Peer-2 .

Bei Peer-Adresse geben Sie die statische IP Addresse oder den Host-Namen ein, mit dem der erste Internetzugang des Gateways der Zentrale erreichbar ist. In unserem Beispiel ist das die statische IP-Adresse 62.146.53.201 .

Die Peer-ID muss eindeutig sein und mit dem lokalen ID-Wert der Gegenstelle übereinstimmen. In unserem Beispiel wird der Typ E-Mail-Adresse und der ID-Wert central@bintec-elmeg.com verwendet.

Bei IKE (Internet Key Exchange) wählen Sie die Version des Internet Key Exchange Protokolls. In diesem Scenario muss IKEv1 verwendet werden.

Im Preshared Key tragen Sie ein Passwort für die verschlüsselte Verbindung, z. B. test12345 ein.

Für IPv4-Adressvergabe wählen Sie den Konfigurationsmodus Statisch aus.

In diesem Scenario wird die Option Standardroute nicht gesetzt.

Die Lokale IP-Adresse ist die IP-Adresse welche an die Tunnel-Schnittstelle gebunden wird, hier z. B. 2.0.0.2 . Hier wird eine Adresse aus einem bisher nicht verwendeten Netzwerk verwendet. Mit dieser Adresse wird der VPN IPsec-Tunnel überwacht.

Als Routeneintrag wird die Ziel-IP-Adresse / Netzmaske bzw. das Zielnetzwerk definiert. Falls weitere Zielnetzwerke über den Tunnel geroutet werden sollen, können diese mit Hinzufügen hinzugefügt werden.

In unserem Beispiel sind zwei Routingeinträge notwendig.

Tragen Sie die IP-Adresse ein, welche am Gateway der Zentrale als lokale IP-Adresse der Tunnel-Schnittstelle verwendet wird z. B. 2.0.0.1 . Für das Netzwerk der Zentrale, in diesem Beispiel 192.168.1.0/24 ist ein weiterer Routing-Eintrag notwendig.

Als Phase-1-Profil muss das bereits angelegte IPSec Phase-1-Profile ausgewählt werden, welches für den ersten VPN IPSec-Tunnel angelegt wurde, z. B. Filiale1_Peer2 .

Als Phase-2-Profil wird das Standard Phase-2-Profil verwendet welches automatisch generiert wurde, hier das *Multi-Proposal .

Das XAUTH-Profil wird in diesem Scenario nicht verwendet.

Anzahl erlaubter Verbindungen kann auf dem Standartwert Ein Benutzer belassen werden.

Da die VPN IPSec-Verbindungen immer vom Gateway der Filiale zum Gateway der Zentrale aufgebaut werden, muss hier der Startmodus auf Immer aktiv gesetzt werden.

Belassen Sie die restlichen Einstellungen und bestätigen Sie mit OK.

Ergebnis:

VPN -> IPSec -> IPSec-Peers

Zur Überwachung der VPN IPSec-Tunnelverbindungen werden über beide Tunnel periodisch Ping-Anfragen zum Gateway der Zentrale gesendet. Falls diese Ping-Anfrage drei mal nicht beantwortet wird, lässt das Gateway der Filiale über den jeweiligen Tunnel keine neuen Verbindungen zu. Sobald das Gateway der Zentrale die Ping Anfrage wieder drei mal beantwortet, werden neue IP-Verbindungen zugelassen. Während der Ausfallzeit eines VPN-Tunnels werden alle Daten über den noch verbleibenden VPN-Tunnel geleitet.

Für die Ping-Überwachung der VPN IPSec-Tunnel wurden beim Anlegen der IPsec-Peers bereits eindeutige IP-Adressen (in diesem Beispiel 1.0.0.1 und 2.0.0.1) vergeben. Mit diesen Adressen wird die Erreichbarkeit des Gateways der Filiale periodisch überwacht.

Im Menü Hosts können Sie eine automatische Erreichbarkeitsprüfung von Hosts oder Schnittstellen und automatische Ping-Tests konfigurieren.

Gehen Sie zu Lokale Dienste -> Überwachung -> Hosts -> Neu.

Lokale Dienste -> Überwachung -> Hosts -> Neu

Gehen Sie folgendermaßen vor:

Mit der Gruppen-ID kann die Überwachung von Hosts zu Gruppen verkettet werden. In diesem Scenario muss jede Host-Überwachung eine eindeutige Gruppen-ID verwenden.

Bei Überwachte IP-Adresse geben Sie die IP-Adresse des Hosts ein, welcher überwacht werden soll. Für die Überwachung des ersten VPN IPSec-Tunnels wird in unserem Beispiel mit der Adresse 1.0.0.1 das Gateway der Filiale überwacht.

Durch Setzen der Quell-IP-Adresse zur Host-Überwachung wird sichergestellt dass das Ping-Packet mit der Lokalen IP-Adresse der VPN Tunnel-Schnittstelle gesendet wurde so dass das Gateway der Filiale wieder über diesen Weg antworten kann. Wählen Sie Spezifisch und geben Sie die lokale IP-Adresse der ersten VPN IPSec-Schnittstelle an, z. B. 1.0.0.2 .

Bei Intervall geben Sie das Zeitintervall (in Sekunden) ein, das zur Überprüfung der Erreichbarkeit des Hosts verwendet werden soll, hier z. B. 3 Sekunden.

Bei Erfolgreiche Versuche geben Sie die Anzahl der Pings ein, die unbeantwortet bleiben müssen, damit der Host als nicht erreichbar angesehen wird. Hier z. B. nach 3 fehlgeschlagenen Versuchen.

Bei Fehlgeschlagene Versuche geben Sie die Anzahl der Pings ein, die beantwortet werden müssen, damit ein Host wieder als erreichbar angesehen wird. In unserem Beispiel wird ein Host nach 3 erfolgreichen Ping Anfragen/Antworten wieder als erreichbar angesehen. Mit dieser Funktion sollen zu häufige Schwankungen der Verbindungen vermieden werden.

Unter Auszuführende Aktionen wählen Sie die Option Überwachen aus, da der Status von Schnittstellen nicht verändert werden soll.

Bestätigen Sie mit OK.

Zur Überwachung des zweiten VPN IPSec-Tunnels muss nach dem Speichern ein zweiter Eintrag zur Host-Überwachung angelegt werden. Legen Sie den zweiten Host-Überwachungs-Eintrag, mit Ausnahme der IP-Adressen, identisch zum ersten Eintrag an. In dem zweiten Eintrag zur Host-Überwachung werden die Lokalen IP-Adressen der zweiten VPN IPSec-Schnittstelle verwendet. In unserem Beispiel wird als Überwachte IP-Adresse die Adresse 2.0.0.1 und für die Quell-IP-Adresse die 2.0.0.2 verwendet.

Nach erfolgter Konfiguration werden in der Liste der Überwachten Hosts zwei Einträge gezeigt, welche die Erreichbarkeit der IP-Adressen des Filial-Gateways überwachen.

Ergebnis:

Lokale Dienste -> Überwachung -> Hosts

Für die Verteilung der IP-Sitzungen auf beide VPN IPSec-Verbindungen wird eine Lastverteilungs-Gruppe angelegt.

Gehen Sie zu Netzwerk -> Lastverteilung -> Lastverteilungsgruppen -> Neu.

Netzwerk -> Lastverteilung -> Lastverteilungsgruppen -> Neu

Gehen Sie folgendermaßen vor, um eine Lastverteilungsgruppe anzulegen:

Bei Gruppenbeschreibung geben Sie eine Bezeichnung für die Lastverteilungsgruppe ein, z. B. IPSec_Zentrale .

Wählen Sie bei Verteilungsrichtlinie das Verfahren ein, nach dem die Daten verteilt werden, hier Sitzungs-Round-Robin (für eine Lastverteilung Basierend auf IP-Sitzungen).

Anschließend können die beiden ADSL-Internetzugänge zu dieser Lastverteilungsgruppe hinzugefügt werden.

Klicken Sie dazu auf Hinzufügen.

Netzwerk -> Lastverteilung -> Lastverteilungsgruppen -> Hinzufügen

Gehen Sie folgendermaßen vor:

Wählen Sie bei Schnittstelle die erste VPN IPSec-Schnittstelle zur Anbindung der Zentrale aus, hier IPSEC_Zentrale_PEER-1 .

Bei Verteilungsverhältnis geben Sie 50 % ein. Mit dieser Option wird festgelegt in welchem Verhältnis neue IP-Sitzungen auf die Schnittstellen der IP-Lastverteilungsgruppe verteilt werden.

Der Routenselektor wird in diesem Beispiel bei Keiner belassen, da keine Schnittstellen mehrfach in unterschiedlichen Lastverteilungsgruppen zugewiesen wurden.

Mit der Option IP-Adresse zur Nachverfolgung wird eine IP-Adresse aus der bereits konfigurierten Host-Überwachung gewählt, z. B. 1.0.0.1 . Sobald die Host-Überwachung den Abbruch der Verbindung feststellt, werden keine weiteren IP-Sitzungen über diesen VPN IPSec-Tunnel aufgebaut.

Klicken Sie auf Übernehmen.

Fügen Sie mit Hinzufügen die zweite VPN IPSec-Schnittstelle hinzu.

Wählen Sie bei Schnittstelle IPSEC_Zentrale_PEER-2 aus.

Bei Verteilungsverhältnis geben Sie 50 % ein.

Wählen Sie die IP-Adresse zur Nachverfolgung aus, z. B. 2.0.0.1 .

Klicken Sie auf Übernehmen.

Ergebnis:

Netzwerk -> Lastverteilung -> Lastverteilungsgruppen

| Copyright© Version 08/2020 bintec elmeg GmbH |